Windows統合認証とは?仕組みとメリット

Windows統合認証とは、MicrosoftのWindowsオペレーティングシステムと連携して、ユーザーがネットワーク上のリソースにアクセスする際の認証を自動的に行う仕組みです。この認証方法は、ユーザー名とパスワードを手動で入力する必要がなく、シングルサインオン(SSO)の利点を提供します。Windows統合認証は、Active Directoryとの統合によって、企業環境でのセキュリティと利便性を大幅に向上させます。本記事では、Windows統合認証の具体的な仕組みと、企業や組織における導入における主なメリットについて解説します。

Windows統合認証とは?仕組みとメリット

Windows統合認証とは、Windows ドメイン 環境で使用される認証メカニズムで、ユーザーが パスワード を入力せずに シングルサインオン ができるように設計されています。この認証方式は Kerberos または NTLM プロトコルを使用して動作します。以下に、Windows統合認証の仕組みとそのメリットについて詳しく説明します。

Windows統合認証の仕組み

Windows統合認証の主な仕組みは以下の通りです。まず、ユーザーがドメインにログインすると、Active Directoryがユーザーの認証情報を取得します。ユーザーが認証済みの状態でアプリケーションやリソースにアクセスしようとした場合、アプリケーションサーバーはKerberosまたはNTLMプロトコルを使用してユーザーの認証状態を確認します。認証が成功すると、ユーザーはパスワードを入力せずにリソースにアクセスできます。

Windows統合認証のメリット

Windows統合認証には以下のメリットがあります。

- 利便性の向上: ユーザーはパスワードを入力せずにリソースにアクセスできるため、利便性が向上します。

- セキュリティの強化: パスワードの再入力が不要であるため、パスワードの漏洩リスクが低減します。

- 管理の容易さ: 管理者はユーザーの認証情報を集中管理できるため、管理が容易になります。

- パフォーマンスの向上: 認証プロセスが効率化され、システムのパフォーマンスが向上します。

- 互換性: KerberosやNTLMなどのプロトコルがサポートされているため、幅広いシステムとの互換性があります。

Windows統合認証の設定方法

Windows統合認証を設定するには、以下の手順を実行します。

- Active Directoryの設定: ドメインコントローラーでActive Directoryの設定を行います。

- アプリケーションサーバーの設定: アプリケーションサーバーでWindows統合認証を有効にします。

- クライアントの設定: クライアントPCでWindows統合認証の設定を行います。

- テストと確認: 設定が完了したら、認証が正しく動作することを確認します。

Windows統合認証のセキュリティ対策

Windows統合認証のセキュリティを確保するための対策には以下のものがあります。

- パスワードポリシーの導入: 強いパスワードの使用を義務付けます。

- 多要素認証の導入: パスワードだけでなく、他の認証要素を組み合わせて使用します。

- 定期的な監査: 認証ログを定期的に監査し、不審なアクセスがないか確認します。

- ファイアウォールの設定: ネットワークのセキュリティを強化するためにファイアウォールを設定します。

- 更新とパッチ管理: システムの脆弱性を防ぐために、定期的に更新とパッチを適用します。

Windows統合認証の使用例

Windows統合認証は、以下のシーンで広く使用されています。

- 内部アプリケーションのアクセス: 社内システムへのアクセス。

- リモートアクセス: リモートデスクトップやVPNアクセス。

- ファイル共有: ネットワーク上のファイルサーバーへのアクセス。

- データベースアクセス: SQL Serverなどのデータベースへのアクセス。

- Webアプリケーションの認証: 内部向けのWebアプリケーションやポータルサイトへのアクセス。

| メリット | 詳細 |

|---|---|

| 利便性の向上 | ユーザーはパスワードを入力せずにリソースにアクセスできるため、利便性が向上します。 |

| セキュリティの強化 | パスワードの再入力が不要であるため、パスワードの漏洩リスクが低減します。 |

| 管理の容易さ | 管理者はユーザーの認証情報を集中管理できるため、管理が容易になります。 |

| パフォーマンスの向上 | 認証プロセスが効率化され、システムのパフォーマンスが向上します。 |

| 互換性 | KerberosやNTLMなどのプロトコルがサポートされているため、幅広いシステムとの互換性があります。 |

統合認証のメリットは?

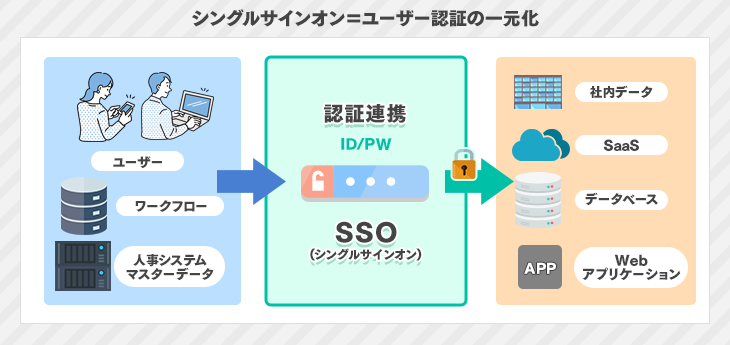

統合認証(Single Sign-On, SSO)は、ユーザーが一度ログインすると、複数のシステムやアプリケーションにアクセスできるようにする仕組みです。この認証方法の主なメリットは、セキュリティの強化、ユーザー体験の改善、および管理者の負担軽減です。以下に、これらのメリットを詳細に説明します。

セキュリティの強化

統合認証は、ユーザーが一つの強力なパスワードを使用することで、複数のシステムにアクセスできます。これにより、ユーザーがそれぞれのシステムごとに異なるパスワードを管理する必要がなくなり、パスワードの弱さやリセット请求の頻度が減少します。さらに、統合認証では、不正アクセスの痕跡を一元的に監視しやすくなるため、セキュリティ監査や異常検知が効果的に行えます。

- パスワードの強度が向上し、不正利用のリスクが低減します。

- パスワードの管理が容易になるため、ユーザーがパスワードを書き留めるなどの危険な行動が減ります。

- 不正アクセスの検出が簡単になり、セキュリティ監査が効率的に行えます。

ユーザー体験の改善

ユーザーが一度ログインすれば、他のシステムやアプリケーションに再ログインする必要がなくなるため、利便性が大幅に向上します。これにより、作業効率が向上し、ユーザーの生産性が向上します。また、統合認証は、ユーザーがパスワードを忘れたり、リセットの手続きを繰り返したりするストレスを軽減します。

- 一度のログインで複数のシステムにアクセスできるため、ユーザーの作業時間が節約されます。

- パスワード管理の負担が軽減され、ユーザーのストレスが減少します。

- シームレスなアクセスにより、ユーザーの満足度が向上します。

管理者の負担軽減

統合認証では、ユーザー管理とパスワード管理が一元化されるため、システム管理者の負担が大きく軽減されます。管理者は、ユーザーのアカウント情報の一元管理と、パスワードのリセットや変更の手続きを簡素化できます。これにより、管理者の時間とリソースが他の重要な業務に割り当てられるようになります。

- ユーザーのアカウントとパスワードの管理が一元化され、作業効率が向上します。

- パスワードのリセットや変更の手続きが简化され、管理者の負担が軽減されます。

- システムの運用管理が容易になり、管理者の時間とリソースが他の業務に活用できます。

Windows統合認証とSSOの違いは何ですか?

Windows統合認証とSSOの違いとは、基本的には認証の範囲と利便性の点にあります。

1. Windows統合認証とは何ですか?

Windows統合認証は、Windows ドメイン環境で使用される認証方法の一つです。この認証では、ユーザーがドメインにログオンする際に使用する資格情報(ユーザー名とパスワード)を、自動的にアプリケーションやネットワーク リソースへのアクセスに使用します。これにより、ユーザーは個々のシステムやアプリケーションに対するログイン手順を省略でき、利便性が向上します。

- ドメインユーザーであることが前提

- 自動的な認証が行われる

- ローカル認証とは異なり、ドメインコントローラーとの通信が必要

2. SSOとは何ですか?

SSO(Single Sign-On)は、ユーザーが一度ログインすると、複数のシステムやアプリケーションに自動的にアクセスできるようにする認証手法です。SSOは、Windows統合認証と同様に利便性を提供しますが、その適用範囲は企業全体や複数のドメインに及びます。SSOは、さまざまなプラットフォームやプロトコルを統合することができるため、より広範で柔軟な認証管理が可能です。

- 一つの認証で複数のシステムにアクセス可能

- さまざまなプラットフォームやプロトコルに対応

- ユーザー体験の向上とセキュリティの強化を同時に実現

3. Windows統合認証とSSOの主な違いは?

Windows統合認証とSSOの主な違いは、範囲と柔軟性にあります。Windows統合認証は、主にWindowsドメイン環境内の認証に限定されるのに対し、SSOは様々なプラットフォームやシステム間での認証を統合することができます。また、SSOはユーザー体験の向上だけでなく、セキュリティの強化にも貢献します。

- Windows統合認証はWindowsドメイン環境に限定

- SSOは多様なプラットフォームとシステムを統合

- SSOはユーザー体験とセキュリティの両面で優れている

ケルベロス認証のメリットは?

ケルベロス認証は、セキュリティとパフォーマンスの観点から多くのメリットを提供します。この認証プロトコルは、単一ログオン、強力な認証、および分散認証の機能を融合させ、組織の情報セキュ里ティを強化します。以下に、ケルベロス認証の主要なメリットを詳しく説明します。

1. 単一ログオンの実現

ケルベロス認証は、ユーザーが一度ログオンすれば、ネットワーク上の複数のサービスやリソースにアクセスできる単一ログオンを実現します。これにより、ユーザーは毎回サービスごとにログオンする手間が省け、生産性が向上します。また、パスワードの入力回数が減ることで、パスワードの盗難や不正使用のリスクが低減します。

- ユーザーは一度のログオンで複数のサービスにアクセスできます。

- パスワードの入力回数を減らすことが可能で、セキュリティが向上します。

- ユーザーの利便性が高まり、作業効率が向上します。

2. 強力な認証メカニズム

ケルベロスは、暗号技術を用いた強力な認証メカニズムを提供します。この認証プロトコルは、対称鍵暗号と公開鍵暗号の組み合わせを使用して、ユーザーとサービス間の通信を安全に保護します。また、タイムスタンプの使用により、リプレイ攻撃からの保護も可能になります。

- 対称鍵暗号と公開鍵暗号の組み合わせで通信の安全性を確保します。

- タイムスタンプの使用により、リプレイ攻撃から守られます。

- 不正なアクセスを防止し、ネットワークのセキュリティを強化します。

3. 分散認証とスケーラビリティ

ケルベロス認証は、認証処理を複数の認証サーバーに分散させることで、スケーラビリティを実現します。これにより、大規模なネットワーク環境でも認証処理の負荷を分散し、パフォーマンスの低下を防ぐことができます。また、認証サーバー間の冗長性が確保されるため、障害時の影響を最小限に抑えることができます。

- 認証が複数の認証サーバーに分散され、パフォーマンスが向上します。

- 障害時の影響を最小限に抑え、システムの可用性が向上します。

- 大規模なネットワーク環境でもスケーラビリティが確保されます。

よくある疑問

Windows統合認証とは何ですか?

Windows統合認証(Windows Integrated Authentication)は、Microsoft Windowsのネットワーク認証メカニズムの一種で、クライアントコンピューターとサーバー間の認証プロセスをシームレスに行うことができます。このメカニズムは、ユーザーがネットワークリソースにアクセスするために手動でユーザー名とパスワードを入力する必要がなく、既にログインしているユーザーの資格情報を自動的に使用して認証を行います。これにより、ユーザー体験が向上し、セキュリティも強化されます。

Windows統合認証の仕組みはどのようになっていますか?

Windows統合認証の仕組みは、主にKerberos認証プロトコルとNT LAN Manager (NTLM)認証プロトコルを使用します。Kerberosは、信頼できる第三者(Key Distribution Center: KDC)を通じて、ユーザーとサーバー間で共有されるセッションキーを安全に交換するプロトコルです。これにより、ユーザーの資格情報は直接送信されず、安全性が向上します。一方、NTLMはKerberosが利用できない場合の代替手段として使用され、ユーザーのパスワードハッシュを用いて認証を行います。これらgreSQLのプロトコルが組み合わさることで、効率的で安全な認証が実現します。

Windows統合認証の主なメリットは何ですか?

Windows統合認証の主なメリットには、ユーザー体験の向上、セキュリティの強化、および管理の簡素化が挙げられます。ユーザーはネットワークリソースにアクセスするために追加の認証プロンプトを表示されずに、既にログインしている資格情報を使用できるため、利便性が大幅に向上します。また、Kerberos認証プロトコルを使用することで、資格情報の安全な交換が保証され、中間者攻撃などのリスクが低減されます。さらに、システム管理者はユーザーの認証情報を一元管理でき、複雑な認証設定を簡素化することができます。

Windows統合認証を有効化するにはどうすればよいですか?

Windows統合認証を有効化するには、まずActive Directoryドメイン環境が必要です。これにより、Kerberos認証プロトコルを活用できます。次に、Webサーバー(例: IIS)やアプリケーションサーバーの設定でWindows統合認証を有効にします。IISの場合は、サイトまたはアプリケーションプールの設定で「Windows認証」を有効化し、必要に応じて「匿名認証」を無効化します。また、クライアント側でも、ブラウザの設定でWindows統合認証を有効にし、信頼されたサイトの設定を適切に行う必要があります。これらの設定が完了すれば、ユーザーはシームレスに認証され、ネットワークリソースにアクセスできます。

コメントを残す